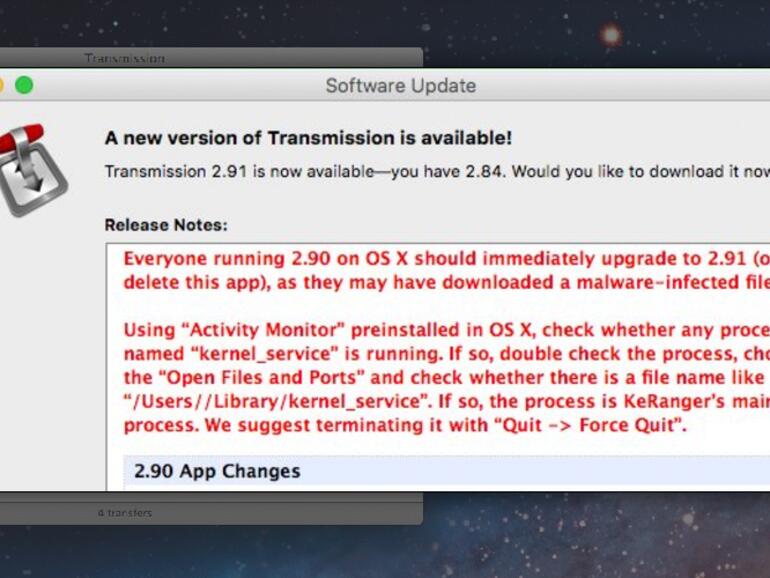

Am vergangenen Wochenende wurde bekannt, dass erstmals OS X-Rechner von einer funktionierenden sogenannten Ransomware infiziert wurden. Bei einer Ransomware handelt es sich um einen Erpressungs-Trojaner. Die Schad-Software schleicht sich auf dem Rücken einer anderen Software – im Falle von KeRanger über die Installationsdatei von Transmission 2.90 – auf den Rechner eines Nutzers. Nach einiger Zeit beginnt die Ransomware damit, bestimmte Dateien oder das System selbst zu verschlüsseln.

Der Nutzer hat jedoch kein Passwort oder keine Datei, mit der er seine Daten wieder entschlüsseln kann. Somit hat er keinen Zugriff auf seine Daten mehr. Ist die Verschlüsselung durch die Ransomware, die unbemerkt im Hintergrund stattfindet und mehrere Stunden dauern kann, abgeschlossen, informiert die Software den Nutzer darüber, dass er eine bestimmten Betrag via PayPal oder BitCoin an ein bestimmtes Adresse überweisen muss. Erst dann erhält der Nutzer das Passwort oder die Datei, mit der er seine Daten wieder entschlüsseln kann.

Wie verhindert man eine Trojaner-Infektion?

Eine Verteidigung gegen Trojaner ist sehr schwierig. Denn anders als bei einer herkömmlichen Infektion, lädt sich der Nutzer den Trojaner nicht selbst und aus Versehen herunter. Stattdessen hat der Trojaner eine andere Datei infiziert, die der Nutzer auch installieren möchte. Es geht also nicht einfach darum, bestimmte fragwürdige Dateien zu vermeiden, wie bei einer klassischen Schad-Software. Diese wird beispielsweise heruntergeladen, wenn man auf die Datei selbst klickt, die sich oberflächlich als Bild tarnt, in Wirklichkeit aber ein Virus ist. Oft kann man in diesem Fall schon an der Datei-Endung erkennen, dass es sich hierbei um kein Bild handeln kann.

Auch die Ausnutzung von Sicherheitslücken des Betriebssystems spielt bei einem Trojaner eigentlich keine Rolle. Denn er nutzt zumindest beim Eindringen keine Sicherheitslücke aus. Er nimmt die „Hauptsraße“ und keine „Hintertür“.

Vertrauenswürdige Quellen

Die erste Verteidigungslinie gegen Trojaner besteht somit darin, sich nur Dateien aus Quellen herunterzuladen, denen man vertraut. Dazu gehört zum Beispiel der Mac App Store, die Chip-Datenbank, ein Programm direkt von der DVD eines Programm-Herstellers oder die Webseite des Herstellers.

Nicht sofort herunterladen

Aber wie uns das Transmission-Beispiel zeigt, kann auch eine Datei aus vertrauenswürdiger Quelle infiziert sein. Im Falle von Transmission ist der genaue Infektionsweg der Installationsdatei noch nicht bekannt. Allerdings scheint es so als hätte KeRanger die Installationsdatei infiziert, nachdem die Datei auf die Server hochgeladen wurde. Die Angreifer haben offenbar den Server selbst gehackt. Die Entwickler von Transmission haben die Infektion rund einen Tag nach der Bereitstellung von Transmission 2.90 entdeckt und eine saubere Version hochgeladen. Jeder, der Transmission also nicht am Freitag, dem Tag der Bereitstellung, heruntergeladen hatte, sondern zwei Tage gewartet hatte, konnte nicht infiziert werden.

Sicherheitszertifikate schützen nur bedingt

Wie man ebenfalls an KeRanger sehr schön sehen kann, helfen auch Sicherheitszertifikate von Apple bei einem Trojaner nicht. Apple hat rund einen Tag benötigt, um das entsprechende Sicherheitszertifikat, das die Ausführung von Transmission 2.90 und damit auch KeRanger erlaubt hatte, abzuschalten. Es hätte hier somit ausgereicht, mit der Installation von Trasmission 2.90 etwa zwei Tage zu warten, auch wenn die infizierte Datei heruntergeladen wurde – vorausgesetzt der Rechner hat Zugang zum Internet und kann mit Apples Zertifikats-Servern kommunizieren.

XProtect

Bereits seit einigen Jahren liefert Apple seine OS X-Versionen mit einer eingebauten Sicherheits-Software namens XProtect aus. XProtect funktioniert wie mehr oder weniger jede andere Anti-Schad-Software, ist aber in den Tiefen des Systems versteckt. Viele Nutzer wissen nicht einmal, dass XProtect existiert. Außerdem ist sie im Vergleich zu Norton, Kaspersky, Antivir und McAfee sehr gut ins System integriert, weshalb sie die Geschwindigkeit und Stabilität des Systems nicht wesentlich beeinträchtigt.

XProtect kann ganz gut gegen Viren und Würmer schützen, weil die Angriffsvektoren dieser Programme mit Algorithmen einigermaßen gut vorhergesagt werden kann. Ein Trojaner nutzt jedoch ein Programm, dass der Nutzer installieren will, darf und soll als Einfallsweg. XProtect und andere Anti-Schad-Software kann hierbei nicht wirklich aktiv werden. Erst wenn der Trojaner beginnt Sachen zu machen, die so nicht vom System vorgesehen sind und die der Nutzer wahrscheinlich nicht haben möchte, beispielsweise das mitloggen der Tastatureingaben, wird XProtect misstrauisch. Im Falle einer Ransomware versagt jedoch auch diese Verteidigungslinie zunächst, weil der Nutzer ja durchaus verschlüsseln darf und soll.

Erst nachdem Apple die Datenbank von XProtect mit den Spezifika der Ransomware aktualisiert hat, kann die Software dagegen vorgehen. Auch hier hilft es also, wie im Falle von KeRanger gezeigt, einige Tage mit dem Herunterladen oder der Installation zu warten – vorausgesetzt der Rechner hat eine Verbindung zum Internet und kann auf die Datenbank der Anti-Schad-Software zurück greifen.

Betriebssystem-Update

Das Betriebssystem aktuell zu halten ist eigentlich immer ein gute Idee. Schließlich werden damit Sicherheitslücken geschlossen, die von Hackern genutzt werden können und neue und stabilere Programme installiert, die weniger anfällig sind. Auch Programme, die gegen den Einfall von Schad-Software helfen können, sind in der Regel auf einer neuen Betriebssystem-Version besser als auf einer alten.

Im Falle eines Trojaners hilft dies aber nicht, weil er zur Infektion keine Sicherheitslücke nutzt. Ein richtig altes Betriebssystem voller Sicherheitslücken kann sogar in diesem Fall von Vorteil sein, weil der Trojaner damit nicht umgehen kann – zu empfehlen ist diese „Strategie“ aber nicht. Zumal ein Trojaner, wenn er dann einmal auf dem System ist, dann doch Sicherheitslücken verwenden kann, um seine Ziele zu erreichen.

Fazit – So verhindert man die Infektion:

Gegen einen Trojaner können sich einzelne Nutzer nur schwer schützen. Anwender sollten nur vertrauenswürdige Programme aus vertrauenswürdigen Quellen herunterladen. Außerdem sollten sie mit dem Download einer neuen Version gegebenenfalls etwas warten oder die Datei zumindest nicht sofort nach dem Herunterladen installieren, sondern einige Tage warten. Auch die Verbindung zu Apples Zertifikatsservern und zu den Datenbanken von Anti-Schad-Software sollte aufrecht gehalten werden.

- Seite 1: Deinen Mac vor Trojanern schützen – so geht‘s

- Seite 2: Wie bekämpft man einen Trojaner auf dem eigenen Rechner?

Diskutiere mit!

Hier kannst du den Artikel "Deinen Mac vor Trojanern schützen – so geht‘s" kommentieren. Melde dich einfach mit deinem maclife.de-Account an oder fülle die unten stehenden Felder aus.

zuerst abwarten - dann geht es auch in die Hose :-)

Gestern lieferte UPS ein 2m hohes Pferd aus Holz. Habe es sofort in mein Wohnzimmer gestellt. Bin dann zur Arbeit gefahren. Was soll ich sagen?! Böse Überaschung beim Heimkommen. Wohnung war ausgeräumt. Was lerne ich daraus? Immer misstrauisch bleiben!

Ach da hin ist das blöde Vieh abgehauen! Sorry, hab den Gaul damals in Polen billig bekommen. Na, der soll mir mal nach Hause kommen...

Und was genau bringt dieser Artikel jetzt? Außer die übliche Belehrung nur vertrauenswürdigen Content zu laden bzw. zu installieren?

Schlage die Einführung neuer Schnüffelsoftware vor zur Erkennung von Person und Aufenthaltsort der Hersteller und Verbreiter solcher Trojanerprogramme, so wie ein anschließendes, gemeinsames Treffen der Geschädigten vor Ort zur "eindringlichen Aussprache".