Offenbar hat der Hacker, der die iCloud-Accounts mehrerer Prominenter gehackt und die dadurch erlangten Nacktfotos im Internet veröffentlicht hatte, eine Schwachstelle in Find My Phone ausgenutzt. Der Dienst Find My Phone besitzt bisher keinen Time-Out und auch keine Benachrichtigungsfunktion, wenn jemand mehrmals hintereinander falsche Passwörter eingibt. Der Hacker konnte mit einem Brute-Force-Programm deshalb in kürzester Zeit mehrere tausend Passwortkombinationen durchprobieren.

Hinzu kommt, dass viele Nutzer von Internet-Diensten kein besonders starkes Passwort verwenden. In der Regel handelt es sich um leicht zu merkende Wörter, die zum Beispiel den eigenen Vornamen oder das Geburtsdatum, die nur leicht abgewandelt wurden.

Der Dienst Find My Phone ist mit der iCloud verbunden. Ist er aktiviert, können Nutzer so ihre verlorenen oder gestohlenen iPhones orten. Hierzu müssen sich iPhone-Besitzer an einem Desktop-Rechner mit ihrem AppleID-Passwort in den Dienst Find My Phone einloggen. In der iCloud speichert Apple unter anderem auch die Back-Ups der iMessages und SMS, die Anwender mit dem iPhone versendet werden. Auch die Back-Ups aller mit dem iPhone geschossenen Fotos landen in der iCloud, wenn diese Funktion aktiviert ist. Selbst wenn die Fotos auf dem iPhone gelöscht werden, sind sie in der iCloud noch als Back-Up-Datei vorhanden.

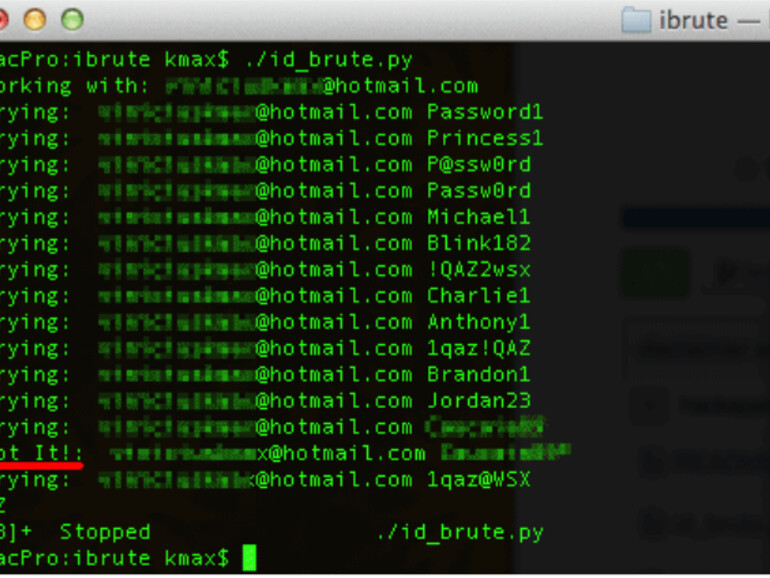

Erst vor zwei Tagen haben Programmierer das Brute-Force-Programm ibrute auf der Software-Plattform GitHub hochgeladen. Damit wollten die Entwickler beweisen, dass die AppleID mit einer Brute-Force-Attacke angegriffen werden können. Möglicherweise hat der Hacker genau dieses Programm genutzt, um an die Back-Up-Daten mehrerer Schauspielerinnen zu kommen. Allerdings ist das Programm nicht besonders komplex. Andere, ähnliche Programme könnten bereits seit einiger Zeit existieren.

Dabei ist der Hacker bei seinem Angriff wohl so vorgegangen: Er ist irgendwie an die die AppleID eines einzigen Prominenten gelangt. Mit einer Google-Suche und etwas Zeit dürfte das kein Problem sein. Anschließend hat er dessen Passwort mittels iBrute herausgefunden und sich die Kontaktdaten aus der iCloud des Prominenten heruntergeladen. Da sich Schauspieler sehr oft in den eigenen Kreisen bewegen, dürfte er auf dieses Weise an unzählige Kontaktdaten berühmter Hollywood-Schauspieler gelangt sein. Anschließend hat er iBrute oder ein ähnliches Brute-Force-Programm auf alle E-Mail-Adressen angewandt, die er aus den Kontaktdaten auslesen konnte. Aufgrund der Schwachstelle in Find My Phone konnte der Hacker so in kurzer Zeit die AppleIDs hunderter Prominenter herausfinden und deren Passwort knacken.

Apple reagiert mitten in der Nacht

Apple hat die Sicherheitslücke heute Mittag um 12:20 Uhr MEZ behoben. In Apples Hauptquartier in Cupertino entspricht das der Ortszeit 3:20 Uhr. Brute-Forece-Programme wie iBrute können nun nicht mehr gegen Find My Phone angewendet werden.

Wir raten allen Nutzern von Apple-Produkten trotzdem, das iCloud-Back-Up-Programm vorerst nicht zu nutzen. Außerdem sollte jeder sein Passwort überprüfen, ob es sicher genug ist: Eine mindestens zwölfstellige Zeichenkombination aus allen Buchstaben in Groß- und Kleinschreibung, Zahlen und Satzzeichen sollte ausreichen. Außerdem sollte das Passwort keinem Wort ähnlich sein, das in einem Wörterbuch vorkommt.

Diskutiere mit!

Hier kannst du den Artikel "Promi-Nacktbilder: Hacker nutzte Sicherheitslücke in Find My Phone aus und vertraute auf schlechte Passwörter" kommentieren. Melde dich einfach mit deinem maclife.de-Account an oder fülle die unten stehenden Felder aus.

Was hat das "starke" Passwort heute noch mit Sicherheit zu tun. Passwörter unter 8 Zeichen lassen sich, egal wie Sicher, inzwischen innerhalb von 1-3 Stunden per Brute Force ermitteln. Selbst 8-10 Zeichen beschäftigen die Systeme keinen Tag mehr.

Ja, die Sicherheitslücke bei Apple ist gravierend... und seit Monaten bekannt; aber nein: komplizierte Passwörter sind heute nicht mehr sicherer als einfache.

Das stimmt nicht. Gehen wir des einfachen Rechnen wegens mal davon aus, dass ein Brute-Force-Angriff auf ein 8-Zeichen-Passwort 1 Stunde dauert. Gehen wir weiter davon aus, dass der Nutzer sein Passwort aus 100 möglichen Symbolen zusammensetzt (Buchstaben groß und klein, Zahlen, Sonderzeichen - der ASCII-Zeichensatz hat in Wirklichkeit 255 Symbole). Dann dauert ein Brute-Forch-Angriff auf ein zufällig gewähltes 12-Zeichen-Passwort schon 100*100*100*100=100000000 Stunden. Also 100 Millionen Stunden. Das sind ca. 4166667 Tage bzw. ca. 11408 Jahre.

bäm :D

Bei jedem Fehlversuch die Wartezeit verdoppeln. Der Kraftmeier bräuchte dann etwas länger.

"Brute-Forece-Programme wie iBrute können nun nicht mehr gegen Find My Phone angewendet werden."

Es heißt Brute-Force!

.

Braucht's jetzt schon das Wort Nacktbilder um einen Artikel Interessant zu machen ???

oh mann

Wenigstens schreibt "maclife" auch mal kritische Worte und schreibt von einer Sicherheitslücke und einem Hack von iCloud.

"Macerkopf" schreibt heute noch von "vermutlich" und "Gerüchte" und das Apple jetzt noch untersuchen will. Dabei steht es doch mittlerweile fest.

Lieber mal auch beide Seiten beleuchten und nicht immer nur einseitig berichten. Damit hat "Maclife" bei mir mal wieder gepunktet

Apple bekommt jetzt ihr Fett weg. Das kommt davon, wenn man andauernd mit Superlativen um sich wirft, anstatt richtige Arbeit zu machen, so wie früher! Was Apple in letzter Zeit teilweise abliefert ist zum Kotzen! Bugs über Bugs, sei es iOS, im MacOS und ihrer Software, und alles ist immer "amazing", "incredible", aber wie wir jetzt offensichtlich feststellen ist es eben mehr "worst". Es würde mich wundern, wenn herauskäme, dass (die) Hacker Apple im Vorfeld über die Lücke informiert und gewarnt haben, aber die mittlerweile erfolgsverwöhnten, arroganten Manager nicht reagierten. Offensichtlich war diese Lücke schon länger bekannt, nur Apple wusste nichts davon? Schon sonderbar!

...Es würde mich "nicht" wundern...