Derartige Verfahren generieren Schlüsselpaare, bestehend aus einen privaten, beim Empfänger verbleibenden und einen öffentlichen, der gefahrlos auch auf ungesicherten Kanälen ausgetauscht werden kann. Mit Hilfe ausgeklügelter Algorithmen und des privaten Schülssels wird der öffentlichen Schlüssel generiert. Da hierbei ein sogenanntes Einweg-Verfahren zum Einsatz kommt, kann der öffentliche Schlüssel nur zum Ver- nicht aber zum Entschlüsseln der Nachricht verwendet werden. Der Sender chiffriert folgerichtig die Nachricht mit dem öffentlichen Schlüssel des Empfängers. Dieser nutzt seinerseits seinen geheimen Schlüssel, um die Nachricht zu entschlüsseln. Der Verfasser muss diese zusätzlich mit seinem eigenen Schlüssel codieren, um später noch darauf zugreifen zu können.

Vertrauenssache

Asymetrische Verfahren lösen zwar das Problem des sicheren Austauschs geheimer Schlüssel, da nur der öffentliche Schlüssel ausgetauscht wird. Damit ergibt sich aber ein neues Problem. Um die Integrität zu wahren, muss sichergestellt werden, dass der öffentliche Schlüssel auch zu der Person gehört, der er zu gehören vorgibt. Eine Möglichkeit der Verifizierung besteht im direkten persönlichen Austausch. Ist dies nicht möglich, muss die Verifizierung anders gewährleistet werden.

Dafür gibt es zwei Ansätze. Von Unternehmen, Behörden oder anderen institutionellen Einrichtungen wird meistens eine Zertifizierung durch eine vertrauenswürdige Instanz – in der Regel ebenfalls ein Unternehmen oder eine Behörde – gewährleistet. Diese Methode ist gewöhnlich Gebührenpflichtig und setzt blindes Vertrauen in die Zertifizierungsstelle voraus.

Die für Privatanwender wesentlich interessante Variante ist das sogenannte Web of Trust (Deutsch: Vertrauensnetzwerk). Hierbei legt die Empfängerin (Sarah) ihren öffentlichen Schlüssel auf einem dafür vorgesehen Server ab, den sich Sender (Tobias) dort abholt. Um sicherzustellen, dass der öffentliche Schlüssel auch zu Sarah gehört, lässt sich Tobias die Echtheit auf einem anderen Weg von Sarah bestätigen. Etwa durch Abgleich des Schlüssel-Fingerabdrucks per Telefon oder bei einem persönlichen Treffen. Ist die Zugehörigkeit des Schlüssels geklärt, kann Tobias diesen mit dem eigenen privaten Schlüssel signieren und dies wiederum dem Schlüsselserver mitteilen. Wenn Sarah nun außerdem auch den öffentlichen Schlüssel ihrer Freundin Susanne und Tobias den seines Freundes Raffael signiert, so entsteht ein Netzwerk des Vertrauens, das es auch Raffael und Susanne erlaubt, untereinander verschlüsselte Nachrichten sicher auszutauschen.

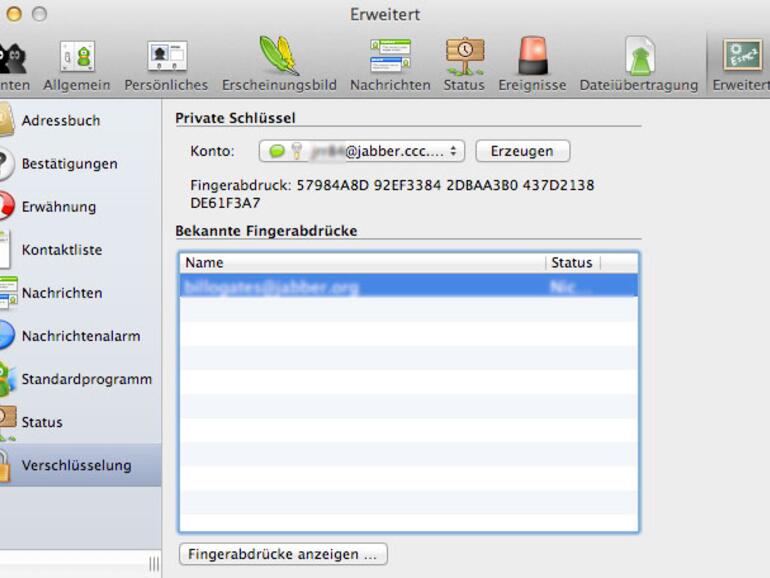

Der iChat-Client Adium erlaubt verschlüsselte Kommunikation auf dem Mac.

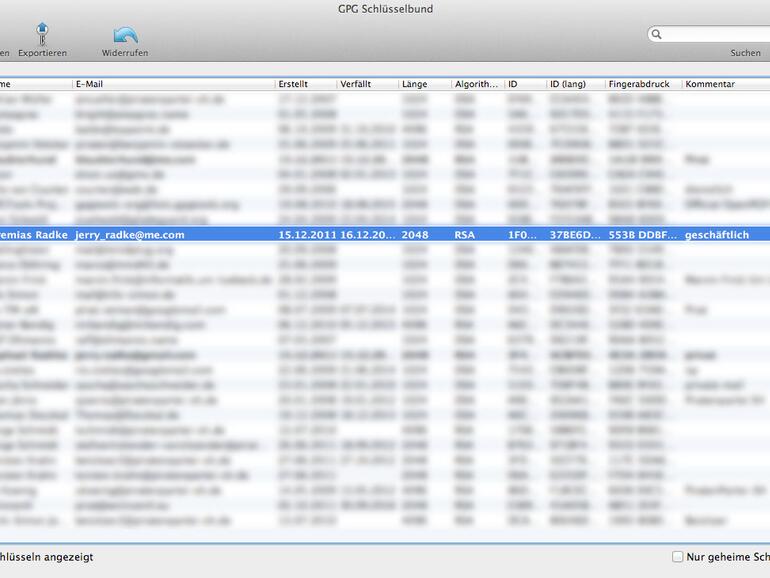

Auf einem Schlüsselserver kann man seine öffentlichen Schlüssel bereitstellen. Mittels Fingerabdruck kann die dazugehörige Person verifiziert werden.

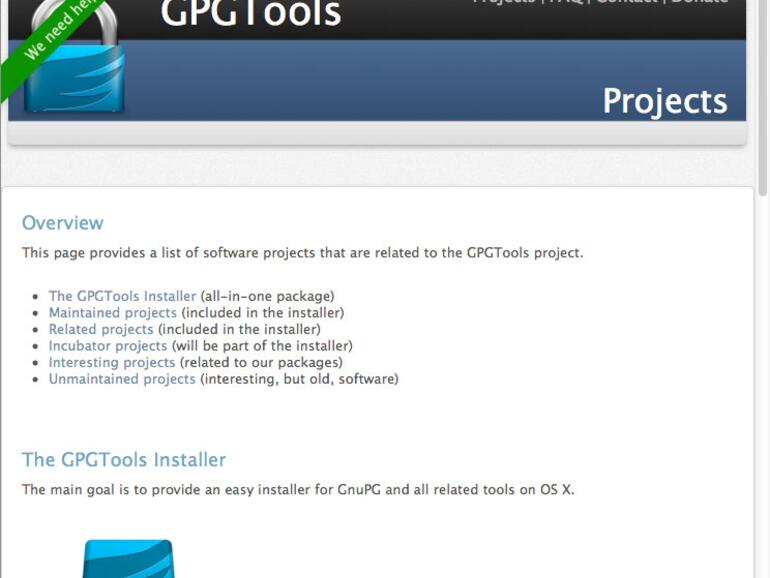

Mit den GPGTools steht Mac-Anwendern ein Verschlüsselungs-Komplettpaket zur Verfügung. Lediglich Lion-Anwender müssen sich die Mail-Implementierung GPGMail separat herunterladen, da diese derzeit lediglich als Alpha-Version bereitsteht.

- Seite 1: Verschlüsselte Kommunikation unter Mac OS X

- Seite 2:

- Seite 3:

- Seite 4:

Diskutiere mit!

Hier kannst du den Artikel "Verschlüsselte Kommunikation unter Mac OS X" kommentieren. Melde dich einfach mit deinem maclife.de-Account an oder fülle die unten stehenden Felder aus.

KRYPTOGRAFIE

=

NUBSWRJUDILH

KRYPTOGRAPHIE

=

NUBSWRJUDSKLH