Am vergangenen Wochenende war die erste funktionierende Erpresser-Verschlüsselungs-Software für OS X namens KeRanger entdeckt worden. MacLife hat alle wichtige Informationen zu der Erpresser-Software zusammengetragen:

Was ist KeRanger und was macht es genau?

Bei KeRanger handelt es sich um eine sogenannte Ransomware – auch Erpressungstrojaner oder Kryptotrojaner genannt. Diese Art von Schad-Software verschlüsselt einen Teil der Daten auf einem Rechner oder gleich das ganze System. Der Nutzer kann anschließend nicht mehr auf seine Daten oder sein Betriebssystem zugreifen. Um die Daten wieder zu entschlüsseln, muss er sich das Passwort besorgen. In der Regel heißt das, dass Nutzer einen bestimmten Betrag an die Hintermänner der entsprechenden Ransomware bezahlen müssen, um das Passwort oder das Entschlüsselungs-Paket zu erhalten. Andernfalls gibt es kaum eine Möglichkeit wieder an die eigenen Daten oder in das eigene System zu gelangen.

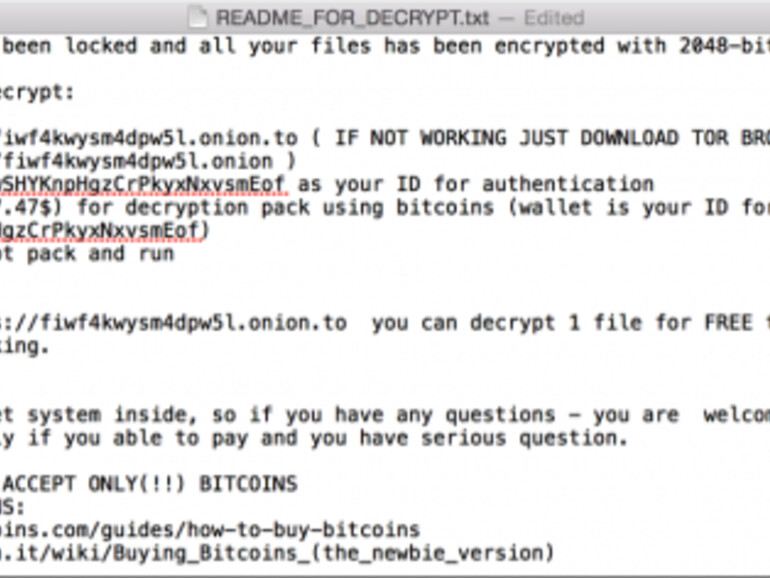

KeRanger wartet nach der Infizierung drei Tage und nimmt dann Kontakt mit bestimmten Servern über das TOR-Netzwerk auf. Anschließend beginnt es bestimmte Arten von Dokumenten und Dateien zu verschlüsseln und diese nur gegen Bezahlung einer bestimmten Summe wieder zur Verfügung zu stellen. Das Erpresserschreiben mit den Zahlungsinformationen wird im Terminal des Rechners angezeigt. Die Zahlung erfolgt in BitCoin.

KeRanger funktioniert zwar vollständig, befindet sich aber dem Sicherheitsunternehmen Palo Alto Networks zufolge offenbar noch im Entwicklungsstadium. KeRanger verschlüsselt derzeit nur bestimmte Dateien und Dokumente. Allerdings sollte die Ransomware in Zukunft auch Time-Machine-Dateien verschlüsseln können, damit Nutzer ihren Rechner nicht zurücksetzen und ihre Dateien aus dem Backup wiederherstellen können.

Wie kann man sich mit KeRanger infizieren?

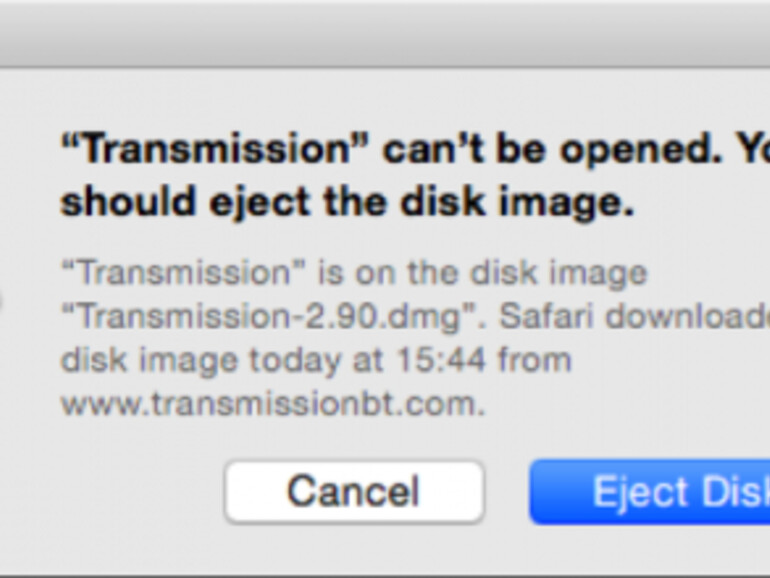

Den Entwicklern von KeRanger ist es gelungen ihre Schad-Software in den Installer von Transmission einzuschleusen. Wer sich den Installer von Transmission 2.90 von der Webseite der Entwickler von Transmission heruntergeladen hatte, hat sich damit den Trojaner auf seinen Rechner geholt. Mittlerweile hat Transmission die infizierte Installationsdatei entfernt. Eine erneute Infektion über Transmission ist somit derzeit nicht möglich.

Was ist Transmission?

Transmission ist ein BitTorrent-Programm über das man Dateien und Programme dezentral mit anderen BitTorrent-Nutzern teilen kann. So ein Peer-to-Peer-System hat gegenüber einem herkömmlichen Download mehrere große Vorteile. Die Datei wird nicht direkt auf einem Server gespeichert. Dort liegt lediglich der Link. Die Datei befindet sich dagegen auf den Rechnern der Torrent-Teilnehmer. Möchte nun jemand eine bestimmte Datei haben, lädt er sie sich mithilfe von Transmission oder einem anderen Client von den Rechnern derjeniger, die bereits die ganze Datei oder Teile der Datei heruntergeladen haben. Sobald ein Block der Datei auf den eigenen Rechner angekommen ist, wird sie über das Torrent-Programm wieder zum Download durch andere angeboten. Auf diese Weise wird sowohl die Notwendigkeit von Speicherplatz auf einem Server umgangen als auch der Traffic auf viele Schultern verteilt. Gleichzeitig geht der Download sehr schnell, wenn die Datei von vielen Nutzern angeboten wird.

Wie konnte Transmission infiziert werden?

Wie genau der Transmission-Installer infiziert werden konnte, haben die Verantwortlichen des Projekts noch nicht verraten. Möglicherweise wurde aber der Server gehackt und der Code in den Installer eingefügt, nachdem er zum Download bereit gestellt wurde.

Wieviele Nutzer sind betroffen?

Angeblich konnte KeRanger nur maximal 6.500 Nutzer infizieren. John Clay vom Transmission Project gab an, dass es von der Bereitstellung des infizierten Installers am Freitag Abend bis zur Entdeckung der Schad-Software nur rund 32 Stunden vergingen. In dieser Zeit sei Transmission 2.90 circa 6.500 mal heruntergeladen worden. Wie viele derjenigen, die die infizierte Version heruntergeladen haben, sich tatsächlich infiziert haben oder bei wie vielen davon die Ransomware aktiv wurde, ist noch nicht bekannt – zumal auch Apple sehr schnell reagierte.

Was wollte KeRanger erreichen?

KeRanger fordert von seinen Opfern offenbar 1 BitCoin, damit diese das Entschlüsselungs-Paket erhalten, mit dem sie wieder an ihre Daten gelangen. 1 BitCoin entspricht 374 Euro.

Welche Dateien sind betroffen?

Alle Dateien in /Users und Dateien in /Volumes mit folgenden Endungen:

- Dokumente: .doc, .docx, .docm, .dot, .dotm, .ppt, .pptx, .pptm, .pot, .potx, .potm, .pps, .ppsm, .ppsx, .xls, .xlsx, .xlsm, .xlt, .xltm, .xltx, .txt, .csv, .rtf, .tex

- Bilder: .jpg, .jpeg

- Audio und Videos: .mp3, .mp4, .avi, .mpg, .wav, .flac

- Archive: .zip, .rar., .tar, .gzip

- Source Code: .cpp, .asp, .csh, .class, .java, .lua

- Database: .db, .sql

- E-Mail: .eml

- Zertifikate: .pem

Wie haben Transmission & Apple reagiert?

Transmission hat sofort nach der Entdeckung von KeRanger den infizierten Installer vom Server genommen und das saubere Transmission 2.91 bereit gestellt. Mittlerweile gibt es dort aber Transmission 2.92 zum Download. Transmission verspricht, dass Transmission 2.92 KeRanger von einem infizierten Rechner entfernen kann.

Apple hat zudem sofort das von den Entwicklern verwendete Zertifikat von KeRanger für ungültig erklärt, mit dem es einige Sicherheitsschranken von OS X umgehen konnte, und die eigene Anti-Schad-Software XProtect mit einem entsprechenden Update versorgt. Selbst wenn sich KeRanger also noch auf einem Rechner befinden sollte, sollten Nutzer diese App nicht mehr ausführen können.

Wie kann ich sicher gehen, dass KeRanger nicht auf meinem Rechner ist?

Finden Nutzer im Terminal oder im Finder die Datei „General.rtf“ in /Applications/Transmission.app/Contents/Resources/ oder /Volumes/Transmission/Transmission.app/Contents/Resources/ ist Transmission infiziert. Die Transmission-Version und der Installer sollten gelöscht werden.

Wie kann ich sehen, ob KeRanger ausgeführt wird?

Im „Activity Monitor“ können Nutzer überprüfen, ob auf ihrem Rechner ein Prozess namens „kernel-service“ ausgeführt wird. Finden Anwender nun unter der Option „Öffnen von Dateien und Ports“ den Dateinamen /Users//Library/kernel-service wird KeRanger ausgeführt, denn dabei handelt es sich um den Hauptprozess der Ransomware. Dieser muss sofort mit „Quit“ → „Force Quit“ beendet werden.

Anschließend sollten Nutzer überprüfen, ob die Dateien .kernel_pid, .kernel_time, .kernel_complete und .kernel_service im Verzeichnis ~/Library existieren. Diese sollten sofort gelöscht werden.

Wie kann ich KeRanger sicher entfernen?

Transmission hat die Version 2.92 auf seiner Webseite zum Download bereit gestellt. Die Installation von Transmission 2.92 sollte KeRanger vom Rechner entfernen.

Ist KeRanger die erste Software dieser Art?

Nein. Ähnliche Programme haben in den letzten Jahren deutlich zugenommen. Für Windows sind bereits mehrere Fälle dokumentiert, bei denen mehrere tausend Rechner infiziert werden konnten. Es war nur eine Frage der Zeit, bis es auch eine erste Ransomware für OS X gibt. Und in der Tat ist bereits 2014 mit FileCoder ein ähnliches Programm für OS X entdeckt worden, das aber noch nicht funktionierte. KeRanger ist lediglich die erste funktionierende Software dieser Art für OS X, die bisher entdeckt wurde.

Wie kann ich mich in Zukunft schützen?

Das ist sehr schwierig. Generell sollte man Programme nur aus Quellen herunterladen, denen man vertraut. Aber auch diese können infiziert sein, wie man nun bei Transmission sehr deutlich sieht. Ansonsten hilft es OS X auf dem aktuellen Stand zu halten und bei der Installation zusätzlicher Programme eventuell ein wenig zu warten und sie nicht sofort nach Veröffentlichung herunterzuladen.

Eigentlich sind hier aber Apple und die Programm-Entwickler in der Pflicht. Sie müssen dafür sorgen, dass ihre Programme vor Hackern gesichert sind und Schad-Software nicht auf den Mac gelangen kann.

Diskutiere mit!

Hier kannst du den Artikel "KeRanger: Das musst du jetzt über Ransomware auf dem Mac wissen" kommentieren. Melde dich einfach mit deinem maclife.de-Account an oder fülle die unten stehenden Felder aus.

Die Kommentare für diesen Artikel sind geschlossen.