"For example, conversations which take place over iMessage and FaceTime are protected by end-to-end encryption so no one but the sender and receiver can see or read them. Apple cannot decrypt that data. Similarly, we do not store data related to customers’ location, Map searches or Siri requests in any identifiable form."

Konversationen, die mit iMessage geführt werden, sollten demnach per Ende-zu-Ende-Verschlüsselung geschützt sein, sodass sie nur von Absender und Emfänger zu lesen wären. Apple selbst gab an, die Daten nicht entschlüsseln zu können - und genau das bezweifelt der Sicherheits-Report von Quarkslab.

Die Untersuchung zur Machbarkeit stammt von der Hack in the Box Konferenz (HITBSecConf2013). Cyril Cattiaux von Quarkslab hatte dabei in einem Vortrag Apple der Lüge bezichtigt. Man kann nicht behaupten, dass es unmöglich wäre mitzulesen und damit ist die Aussage in der damaligen Pressemeldung falsch - und wahrscheinlich wissentlich falsch.

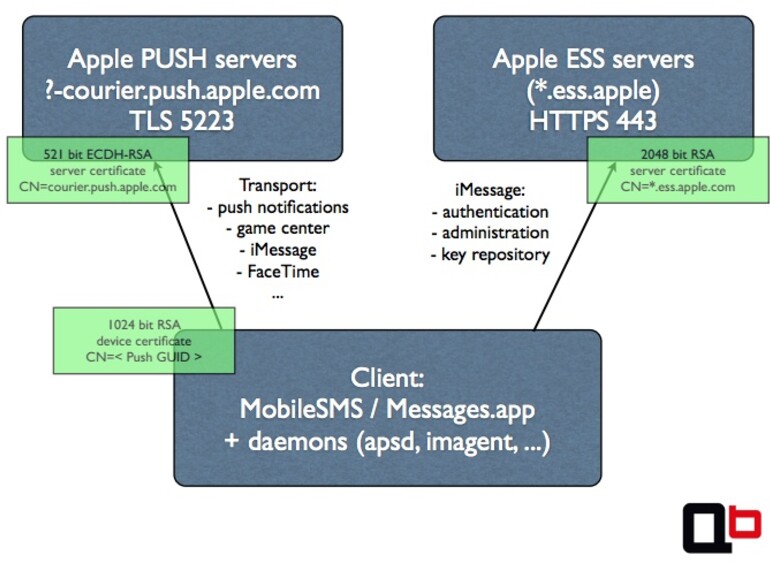

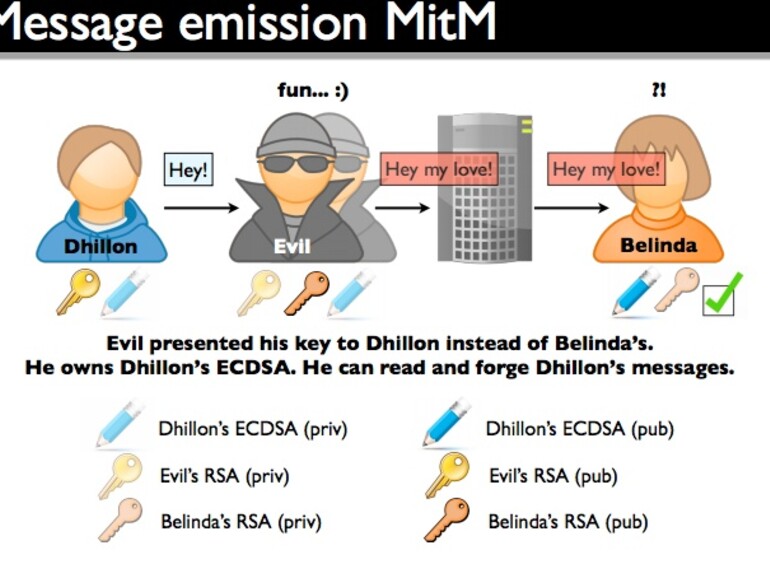

Das Unternehmen könne in der Theorie sehr wohl mitlesen und die Daten gegebenfalls an Dritte, zum Beispiel staatliche Behörden, weitergeben. Die Verschlüsselung sei zwar im Prinzip nur angreifbar, wenn man auch eines der Endgeräte im Besitz hat, mit der die iMessage-Kommunikation vollzogen wird. Allerdings, so die Sicherheitsexperten, dürfte nicht außer Acht gelassen werden, dass Apple die Hoheit über die versendenden Server hat und damit ganz einfach auch über die ausgegebenen Schlüssel, dem ESS Public Key habe. Quarkslab habe per Reverse Engineering den Beweis aufstellen können.

Die Untersuchung von Quarkslab steht als PDF zum Download bereit (8 MB).

"For example, conversations which take place over iMessage and FaceTime are protected by end-to-end encryption so no one but the sender and receiver can see or read them. Apple cannot decrypt that data. Similarly, we do not store data related to customers’ location, Map searches or Siri requests in any identifiable form."

Diskutiere mit!

Hier kannst du den Artikel "Bericht: Apple kann verschlüsselte iMessages mitlesen" kommentieren. Melde dich einfach mit deinem maclife.de-Account an oder fülle die unten stehenden Felder aus.

OMFG jetzt geh ich SOFORT! zu Google.

In Anbetracht deines Nicknames bist du zu einem objektiven Kommentar eindeutig nicht in der Lage. Daher würde ich das sein lassen...

In welcher Abteilung bei Samsung ist eigentlich Hätte-Könnte-Müsste-Quarkslab untergebracht? Fast so geil, wie der Fingerprint "Hack".

War RSA nicht sowieso die Verschlüsselungstechnologie, die die NSA selbst mit nur wenigen Algorithmen manipuliert und etabliert hatte... ??? Damit wäre es ja eh hinfällig! Die NSA wäre ja dann durchaus in der Lage, die Nachrichten in einem überschaubaren Zeitrahmen zu entschlüsseln...

Im Grunde müsste sich Apple nun um ein neues Gesamtkonzept (security by Design) sowie einer neuen (vielleicht belgischen) Verschlüsselungstechnologie kümmern... Machbar ist das schon, nur wollen muss man. (auch wenn es etwas Zeit in Anspruch nehmen wird.

Wenn sich jetzt einer hier hin stellt und behauptet irgendeine Art von Kommunikation von egal welchem Hersteller wäre auch nur annähernd "abhörsicher " - kann ich nur noch fragen, wie naiv kann man sein!?!

Fakt ist: Alles, was über US-Server von Unternehmen läuft ist abhörbar. Höchstwahrscheinlich ist das sogar per Gesetz festgelegt (ohne dieses zu kennen). Das einzige, was helfen dürfte, ist, die Daten selbst nochmals zu verschlüsseln und diese auch verschlüsselt auf den Servern abzulegen.

Aber auch auf Server in anderen westlichen Ländern würde ich nicht blind vertrauen – so überrascht und erschüttert unsere Politiker ja von dem "Skandal" (eigentlich war's klar) sind.