Es wie im Märchen vom Hasen und Igel. Nur dass der Igel (und seine Frau) hier nicht „die Guten“ sind. Bislang stand die Rechnung fest: es ist alles eine Frage der Rechenkraft, die aufgebracht werden muss, um einen dermaßen komplex verschlüsselten Code zu knacken. Dazu benötigt man sehr viel Zeit (für den einfacheren 768-Bit Schlüssel hätte man 1500 Jahre benötigt), oder sehr viele Prozessoren, die sich mit dem Durchrechnen der wahrscheinlichen Kombinationen beschäftigen.

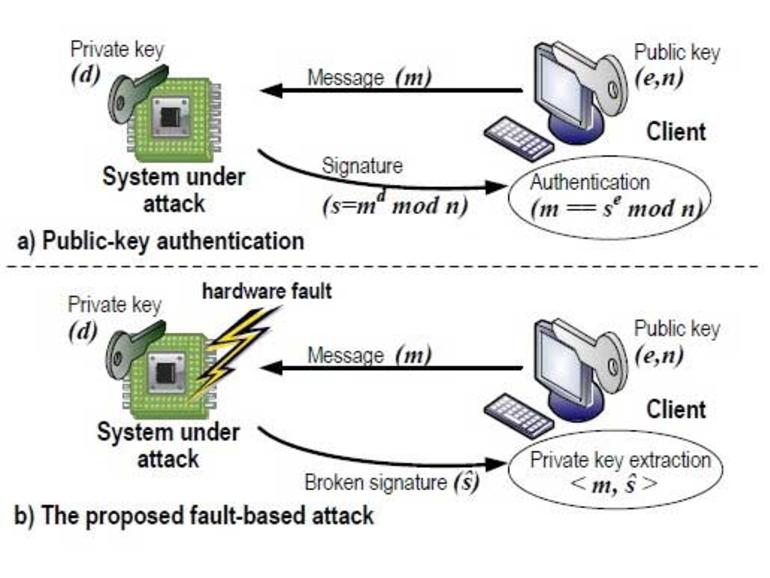

Diesmal aber haben es die Forscher anders gemacht: Statt auf schiere Rechenleistung zu setzen, kam nur die vergleichsweise geringe Zahl von 81 Pentium IV-Prozessoren zum Einsatz, die dann auch nur 104 Stunden benötigten. Dabei hat man aber den Prozessor nicht per „Brute Force“ plattgefahren, sondern ihn aushungern lassen, wie Engadget es beschreibt. Der Trick ist die gezielte Änderung der Spannungsversorgung. Dabei kann die CPU dazu gebracht werden, den „Private Key“ Bit für Bit auszugeben, die der Angriffsrechner wieder zusammen setzt und so den Schlüssel erhält. Der Rechner selbst nimmt dabei keinen Schaden.

Allerdings ist dieses Szenario für große Serverfarmen recht unwahrscheinlich, versuchen die Forscher zu beruhigen, denn dann müsste der Dieb Zugriff auf den Rechner haben. Betroffen sind daher eher die kleinen Privatrechner, die sich jetzt auch mit einer 1024-Bit-Verschlüsselung nicht mehr sicher fühlen können. Zumindest solange, bis die RSA nicht mit einem neuen Schlüssel aufwartet.

Diskutiere mit!

Hier kannst du den Artikel "1024-Bit RSA-Verschlüsselung geknackt" kommentieren. Melde dich einfach mit deinem maclife.de-Account an oder fülle die unten stehenden Felder aus.

Die Kommentare für diesen Artikel sind geschlossen.