Apple hat das Security Update 2017-001 für macOS High Sierra Version 10.13.1 und höher veröffentlicht, um eine massive Sicherheitslücke zu schließen, die es Angreifern erlaubte, Root-Rechte zu erlangen, indem einfach der Benutzername Root und ein leeres Passwort eingeben wurden.

Wir appellieren an alle Anwender von macOS High Sierra, das Update umgehend einzuspielen oder ihren Administrator darüber zu informieren, dass dieses Update nun im Mac App Store verfügbar ist.

Zum Hintergrund: Gestern Abend wurde bekannt, dass mit einfachsten Mitteln die Sicherheit von macOS High Sierra komplett und die Daten auf dem Mac vollständig kompromittiert werden können.

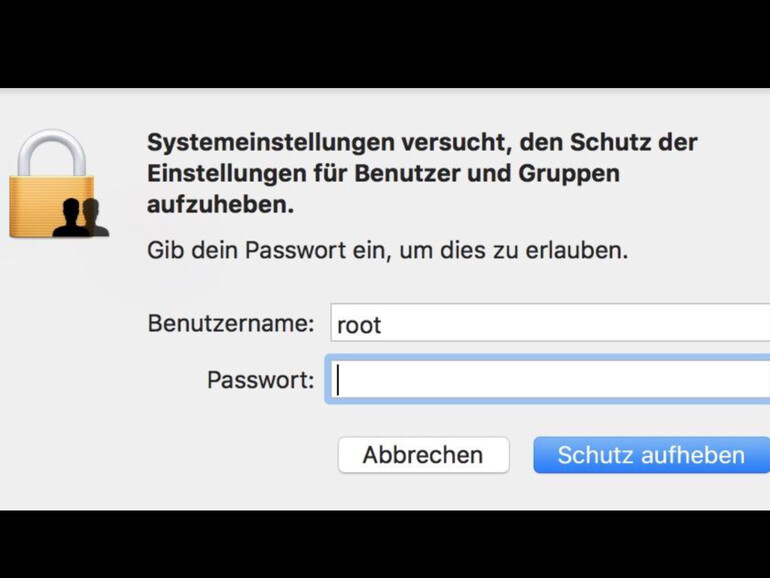

Wenn man die Systemeinstellungen öffnet und dann zu Benutzern und Gruppen navigiert, können Sie ganz einfach Zugriff auf Änderungen an einem beliebigen Konto auf diesem Computer erhalten. Klicken Sie einfach auf das Schloss, und wenn macOS Sie zur Eingabe eines Kennworts auffordert, ersetzen Sie den Benutzernamen durch "root", wählen Sie das Kennwortfeld aus (aber geben Sie kein Kennwort ein) und klicken Sie auf "Schutz aufgeben". Einfach so wird das System freigeschaltet. Wir waren in der Lage, das Problem zu replizieren, wobei es nicht beim allerersten Mal möglich war. Bei uns klappte es gestern Abend schon beim zweiten Versuch. Auch zahlreiche Leser, die das erst gar nicht glauben konnten, meldeten sich im Laufe des Tages und zeigten sich entsetzt, dass es diesen Bug überhaupt geben kann.

Der Hacker benötigt für diesen Angriff zwar Zugriff auf einen angemeldeten Mac, doch gerade in Firmen ist das ein Problem. Wenn der Angreifer das oben beschriebene Verfahren durchlaufen hat, kann er sich später auch im Login-Bildschirm mit "root" und leerem Passwortfeld anmelden.

Diskutiere mit!

Hier kannst du den Artikel "Root-Lücke: Apple veröffentlicht Sicherheitsupdate für macOS High Sierra" kommentieren. Melde dich einfach mit deinem maclife.de-Account an oder fülle die unten stehenden Felder aus.

Also bei meinem iMac Late 2012 ging danach erst einmal nichts mehr !

Hat sich glatt aufgehangen - und nach reboot war dann schwarzer Bildschirm angesagt.

Erst über das Festplattendienstprogram (Reparieren) im Wiederherstellungsmodus konnte ich wieder auf alles zugreifen - dann hat er die Command Line Tolls neu installiert. Bisher scheint jetzt alles wieder normal zu laufen.

Fazit: Glück gehabt :)

Gruss MSS

Was für Dilettanten!

Dilettanten? Das sehe ich differenzierter. Bugs sind so normal wie blauer Himmel und nasses Wasser. Dies ist natürlich durchweg eine krasse Version davon. Man wird die Testfälle anpassen. Mitunter stellt sich jedoch schon folgende Frage: Es existieren sogar öffentliche Betatests. Was machen diese User? Weiterhin: Warum spielt der Entdecker "Greyhat" und geht an die Öffentlichkeit? Ruhm? Das ist mindestens Fahrlässig, was die Sicherheit der Daten von diversen Benutzern betrifft. Korrekt wäre gewesen den Hersteller, hier Apple, zu informieren.

Aber gut - es ist ja einfacher sogleich Hersteller-Bashing zu betreiben (ich schreibe hier bewusst neutral). Fehler passieren. Leider auch "krasse". Wer es nicht wahrhaben mag, "werfe den ersten Stein" (klingelts?). Die Frage ist immer: Wie geht man damit um. Ohne die Titanic Katastrophe gäbe es danach immer noch keine ausreichende Anzahl an Rettungsbooten. Und hier war die Gefahr sogar bekannt.

Ich kann deine Fragen beantworten:

1. Es gibt zwei Arten von Beta-Testern: Die einen sind die Ghetto-Hipster-Kiddies, die mit der neusten Beta-Version auf dem Schulhof angeben wollen und die anderen sind Entwickler und softwarebasierte Dienstleister, die sich ins neue System einarbeiten und prüfen müssen, ob ihre Software noch ordentlich funktioniert, oder ob sie angepasst werden muss. Jedoch wird hierfür kein Alltags-Gerät genommen, sondern ein separates, auf dem man nur das macht, was für die Entwicklung notwendig ist. Entsprechend sind beide zum Aufdecken von Sicherheitslücken grundsätzlich wenig hilfreich, auch wenn es einen öffentlichen Betatest gibt. Hinzu kommt, dass dieser Fehler schon ungewöhnlich ist, welcher normale Nutzer, der seinen Nutzernamen und sein Passwort kennt, käme schon auf die Idee, irgendwas mit "root" einzugeben und mal ein bisschen rumzuspielen.

2. Derjenige, der an die Öffentlichkeit gegangen ist, war nicht der Entdecker, sondern ein Arbeitskollege des Entdeckers, wobei sich im Nachhinein herausgestellt hat, dass das Problem in einigen weniger bekannten Computerforen bereits vorher diskutiert wurde. Dass er an die Öffentlichkeit ging, war sinnvoll, nur deswegen hat Apple dieses Problem innert derart kurzer Zeit nach Bekanntwerden gelöst, ansonsten müssten wir mindestens bis macOS 10.13.2, eher bis 10.13.3 warten.

Was Sie hier schreiben ist nicht neutral, sondern typische AppleFanBoy-Diktion (klingelts?).

Dieser Fehler ist ein absoluter Wahnsinn! Apple hats einfach nicht mehr drauf :(

Das Ding ist natürlich für Apple peinlich. Deshalb auch die Behebung innerhalb kürzester Zeit. Sicher ist nix auf der Welt. Aber ich fahre lieber auf einem Apple-Dampfer der gelegentlich ein Leck hat, als auf einem was im Prinzip ein Sieb ist und nur durch diverse Antileck Programme überhaupt schwimmtauglich gehalten wird. Schwimmt auch, merkt man nix, also fast das Gleiche.

Also bei der Beta 10.13.2 (17C83a) ist der Fehlerteufel immer noch vorhanden. Und es wird kein Update angeboten.